El calor generado en el microprocesador hay que llevarlo lejos de su superficie y, además, rápidamente. Cuanto más calor disipa y más rápido, más capacidad de transporte tiene que tener el sistema de refrigeración que instalemos.

Si bien el aire es un buen medio de transporte para un uso convencional en PCs con un overclocking moderado, no es suficiente para configuraciones más exigentes, donde la generación de calor es mucho más elevada y ni siquiera con sistemas basados en heatpipes (conductos de calor) o dotados de materiales con índices de termoconductividad muy elevados, como el cobre, se puede mantener una temperatura estable.

La solución requiere utilizar el agua como vehículo para la disipación del calor, pues es mucho más eficiente que el cobre y el aire, aunque, como contrapartida, también es mucho más difícil de confinar en un espacio reducido, como es el interior del chasis de un ordenador.

Un sistema básico de refrigeración líquida

Cualquier solución de refrigeración consta de las mismas partes esenciales. Pueden variar según la configuración, pero, básicamente, tenemos, por un lado, el bloque de agua, que está en contacto con la CPU y la GPU si consta de refrigeración para el procesador y la tarjeta gráfica. Por otro lado está la bomba, que se encarga de desplazar el agua en el interior del circuito de refrigeración.

Además, tiene que haber un radiador, donde el agua se enfríe adecuadamente. Este último elemento es similar al de un coche, donde el fluido pasa a través de unas láminas muy finas y planas sobre las que actúa un ventilador que disipa el calor extra que pudiera acarrear el líquido y lo vuelve a soltar al circuito de refrigeración cerrado.

Entre medias, comunicando todos los componentes, se emplazan una serie de tubos de goma que llevan el líquido a través del circuito, que, además, incluye un depósito. El calor se desplaza de la parte más caliente a la más fría y, de este modo, se mantiene el circuito refrigerado y a una temperatura constante.

El agua que se emplea es destilada para evitar que contenga fotolitos conductores, junto con un líquido anticongelante y una sustancia antialgas que mantiene el circuito en perfecto estado de conservación. Como accesorios podemos usar aditivos fluorescentes para el agua y recubrimientos luminosos para los tubos. Y es que la componente estética es importante, sobre todo para los entusiastas del modding.

NIVEL:AVANZADO

Aprovecha las cualidades del agua para enfriar

Una de las partes más complejas del montaje de un sistema de refrigeración por líquidos es la elección de los componentes individuales que lo componen. Hay tiendas especializadas que tienen un abanico de productos muy amplio, como Coolmod o Sistemas Ibertrónica. Con sus propuestas podemos construir un sistema prácticamente a la carta a partir de un amplio repertorio de opciones.

De todos modos, como solución intermedia elegiremos un kit comercial con todos los componentes incorporados para simplificar este proceso: el paquete Swiftech Kit H2O-220Apex Ultima XT Plus, que incorpora un adaptador para la tarjeta gráfica, de modo que sea posible refrigerar todos los componentes del equipo con una única solución. El precio de esta propuesta es ligeramente inferior a los 300 euros, e incluye todo lo que necesitas para refrigerar mediante agua tu PC. Está disponible en Sistemas Ibertrónica.

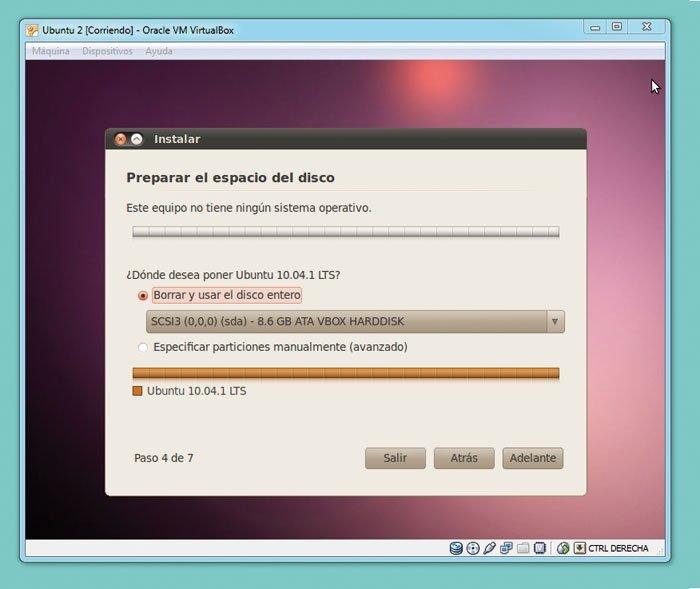

Paso 1. La preparación

Antes de ponerte manos a la obra, identifica correctamente todos los componentes del kit. También tienes que planificar por dónde irán los tubos y dónde ubicar tanto el depósito como la bomba y el radiador. Es conveniente que la caja sea compatible con el kit de refrigeración líquida para que ya haya orificios mecanizados en el propio chasis y no sea necesario practicarlos manualmente para poder sacar los tubos hacia el radiador.

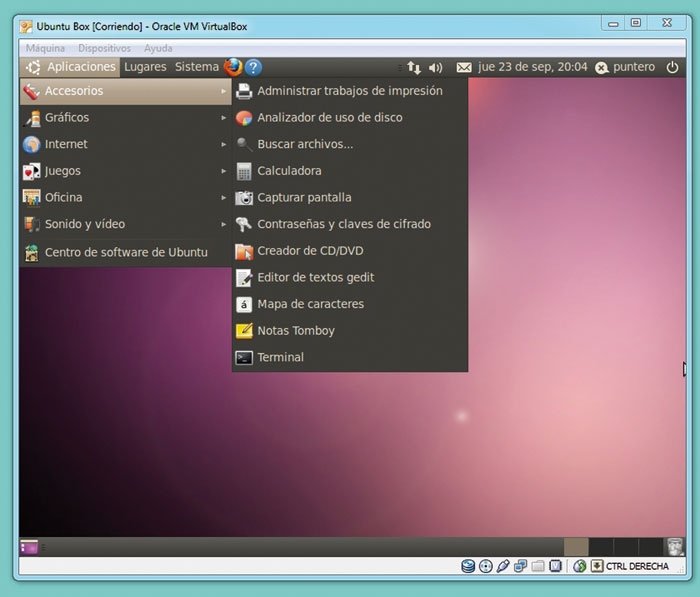

Paso 2. Instalación de los elementos

Ahora, coloca en la caja de tu PC los distintos componentes del sistema de refrigeración, como la bomba, el depósito y el radiador. De este modo, los fijarás y será más sencillo medir la longitud de los tubos para cortar los distintos tramos a la medida adecuada. Es conveniente que los cortes con un poco de holgura para que tengamos margen a la hora de afrontar algún doblez o giro si fuese necesario esquivar algún cable o componente interno.

Ahora, busca una ubicación fija y despejada para la bomba, que es la que tiene una mayor probabilidad de moverse y vibrar. Para alojar el depósito es conveniente localizar una ubicación elevada dentro de la caja. Por su parte, el radiador se instala fuera del chasis, conectado con el circuito a través de dos orificios por los que circula el agua caliente que sale de la caja y la fría que entra una vez que ha sido refrigerada.

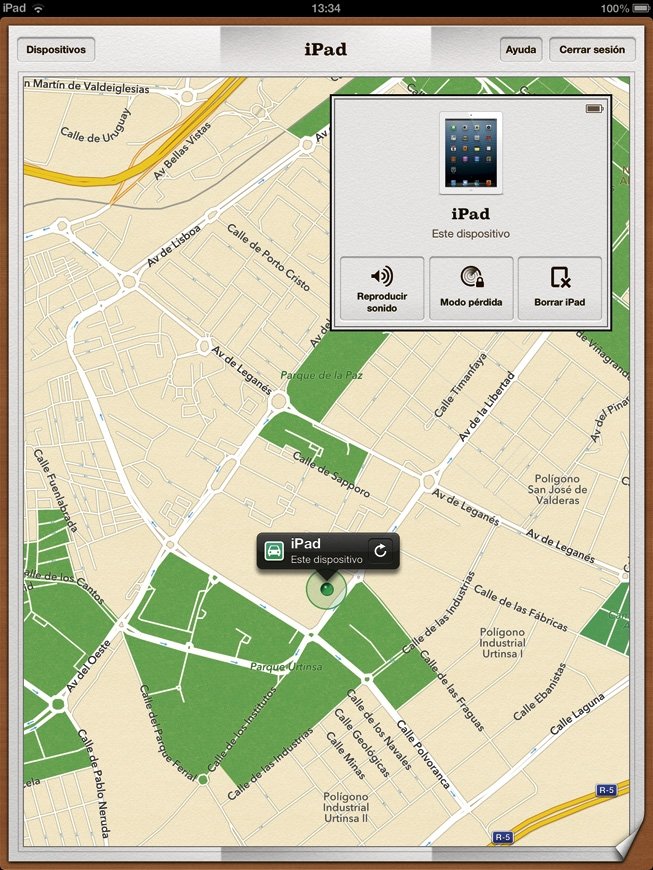

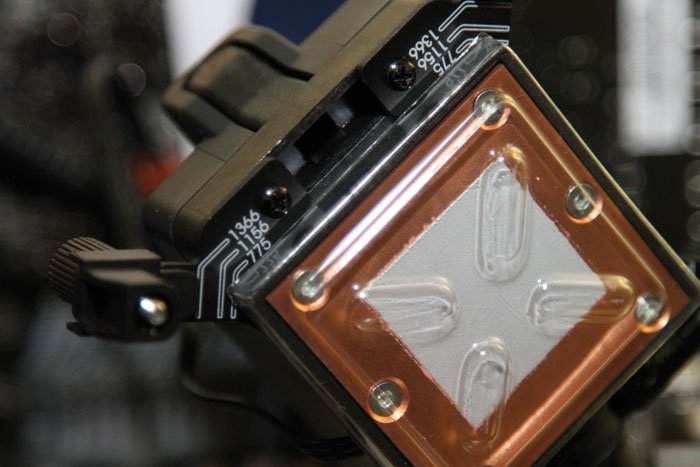

Paso 3. Y ahora... los bloques de agua

A continuación, debemos implantar los bloques de agua, tanto el de la CPU como el de la tarjeta gráfica. En este caso el primero de ellos se instala como si fuese el de un procesador normal gracias al sistema de anclaje estándar. El de la tarjeta gráfica es opcional y exige retirar el disipador de la GPU para instalar el bloque de agua correctamente.

En este paso es esencial dejar bien fijados los bloques de agua para que no haya problemas de asentamiento o contacto entre la superficie del bloque y la CPU o la GPU, así como aplicar correctamente la masilla térmica.

Paso 4. Corta los tubos

El paso más crítico si cabe dentro de este proceso consiste en cortar los tubos que comunican todas las partes del circuito. Si los dejas muy largos, tendrás que usar más líquido en el sistema. Y, si son demasiado cortos, emplearás menos fluido, pero, si en algún momento tienes que hacer algún cambio en la configuración, lo tendrás más complicado.

Los tubos tienen que encajar perfectamente en los bornes que sobresalen de cada parte del sistema. Si ves que están muy duros, puedes calentarlos con un secador de pelo o un encendedor para que adopten una textura dúctil y puedan encajar. Asegúrate también de usar las abrazaderas que se incluyen en el kit para que los tubos no se giren sobre sí mismos.

Si necesitas usar una pizca de jabón o aceite para hacer que entren mejor en los bornes, no hay problema. Pero no te excedas con la cantidad de sustancia deslizante. Asegura primero los tubos a los bloques de agua de la CPU y la tarjeta gráfica para que sea más sencillo abordar este proceso.

Paso 5. Conéctalo todo con cuidado

Acopla seguidamente los extremos que restan a sus respectivas conexiones y ya tendrás un sistema de refrigeración líquida, pero sin agua. Ahora tendrás que llenar el depósito y conectar el radiador. Es importante ir rellenando el circuito y moviéndolo para que no queden burbujas de aire en su interior.

También es esencial que el flujo de líquido sea constante en todo el circuito y sin burbujas para que no haya ruido ni ralentizaciones. Asimismo, el motor de la bomba tiene que tener suficiente potencia para mover todo el líquido con soltura. Ve rellenando poco a poco y haciendo que circule el agua. Y repite esta tarea sucesivamente hasta llenar el circuito.

Recuerda que es necesario conectar previamente los ventiladores del radiador para que el agua caliente que lo atraviesa se enfríe con rapidez. La bomba de agua se debe alimentar con un conector de tipo molex.

Paso 6. Comprobaciones finales y... ¡listo!

Un consejo: verifícalo todo dos veces. Examina cada junta y las conexiones eléctricas, y revisa el nivel del depósito regularmente para ver si hay fugas en algún punto del circuito o, incluso, en el interior del radiador. Revisa también la configuración para overclocking y pon a prueba tus benchmarks para comparar el nivel de rendimiento antes de usar la refrigeración líquida y después. Examina, por último, las posibilidades a tu alcance para la práctica de un overclocking extremo, que es el que justifica una inversión en este tipo de sistemas avanzados de refrigeración.

La transmisión del calor

En un microprocesador se genera una cantidad de calor enorme como consecuencia del elevado consumo energético que tiene lugar en una superficie de apenas unos milímetros cuadrados. Esta forma de energía se desplaza desde las zonas más calientes a las más frías espontáneamente, pero solo con eso no basta para asegurar que una CPU trabaje a una temperatura controlada.

La primera línea de defensa es el disipador que cubre el chip (la chapa metálica que se ve en una CPU). El fundamento de transmisión es la conducción: el calor generado se propaga por contacto a la chapa metálica. Al generarse tan rápidamente en el chip, solo con esa disipación no se puede evacuar a un ritmo tal que la temperatura se mantenga constante. Por ello, se instalan otros disipadores de más entidad a los que se acoplan ventiladores.

Construidos con aluminio o cobre, el calor pasa, de nuevo por conducción, desde el disipador de la CPU hasta estos últimos. Ahora, por el efecto termodinámico conocido como convección, se propaga desde el disipador al aire. Para maximizar el contacto con este último, los disipadores se diseñan con unas aletas que facilitan el paso del calor al aire por convección: los gases se calientan en las proximidades de la superficie, disminuye su densidad, ascienden y se reemplazan por aire más frío que, de nuevo, se calienta, asciende al cambiar de presión, y así sucesivamente.

Para ayudar en el proceso, el ventilador genera un flujo de aire «artificial» que acelera el fenómeno de la convección, llevándose el calor lejos mediante un circuito de evacuación térmica que mantiene el procesador dentro de los márgenes seguros de funcionamiento. Si falla cualquier eslabón en esta cadena, el calor se acumulará y la temperatura de la CPU subirá estrepitosamente.

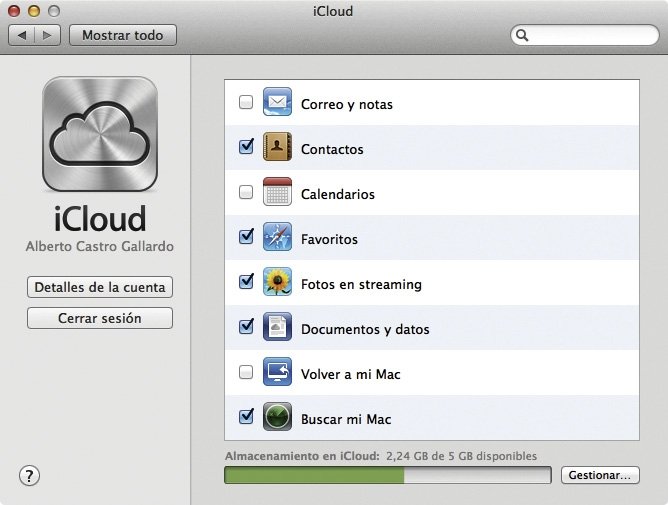

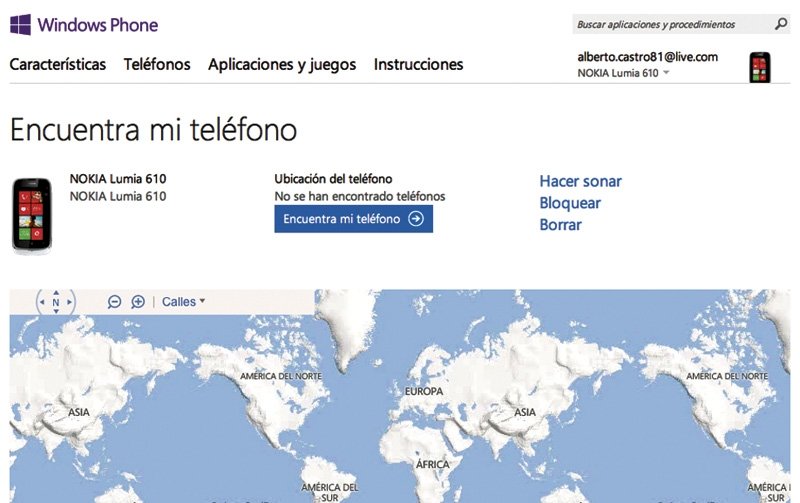

Kits de refrigeración fáciles de instalar

Si quieres adentrarte en el mundo del overclocking mediante sistemas más simples, existen kits de refrigeración mucho más fáciles de ejecutar y gestionar. Sin ir más lejos, CoolIT comercializa a través de CoolMod el kit CoolIT ECO Advanced Liquid Cooling (para microprocesadores Intel con zócalo LGA 775/1.366/1.156 o de tipo AMD AM2+/AM3) con un precio de 72,95 euros. Se trata de un kit donde el bloque de la bomba está integrado en el propio módulo de agua, junto con el radiador.

El resultado es un sistema de una única pieza, fácilmente instalable y con un mantenimiento mínimo. Para implantarlo solo necesitas tener una placa base en la que quepa el bloque de agua. Y, por supuesto, también un poco de maña.